(Bild: Sashkin/Shutterstock.com)

In Barracudas Service Center RMM klaffen kritische Sicherheitslücken, durch die Angreifer beliebigen Code ausführen können.

IT-Verantwortliche, die ihre IT mit Barracuda RMM – ehemals unter dem Namen Managed Workplace bekannt – verwalten, sollten schleunigst den bereitstehenden Hotfix 2025.1.1 installieren, sofern das noch nicht geschehen ist. Er schließt mehrere Sicherheitslücken, von denen gleich drei die Höchstwertung CVSS 10 erhalten und damit ein großes Risiko darstellen.

Barracuda selbst veröffentlicht ein PDF [1] zur Ankündigung des Hotfixes und bleibt darin sehr nebulös. „Der Zweck dieses Hotfixes ist es, proaktiv Sicherheitsprobleme rund um Schadcode-Schmuggel und -Ausführung aus der Ferne anzugehen“ schreibt Barracuda und ergänzt: „Diese Schwachstellen wurden nicht missbraucht“. Man empfehle allen Nutzern, ihr Barracuda RMM mit dem Hotfix zu aktualisieren.

In der Nacht zum Donnerstag dieser Woche sind jedoch Schwachstelleneinträge zu den einzelnen Lücken erschienen. So überprüft Barracuda RMM vor der Hotfix-Version 2025.1.1 die URL in einer von Angreifern kontrollierbaren WSDL-Anfrage nicht, die später von der App geladen wird. Das kann zum Schreiben beliebiger Dateien und dem Ausführen beliebigen Codes über einen Webshell-Upload führen (CVE-2025-34392 [2], CVSS4 10.0, Risiko „kritisch“). Außerdem prüft die Software den Namen von Angreifer kontrollierten WSDL-Diensten nicht, was zu unsicheren Reflexionen führen kann. Diese wiederum können zur Ausführung von Schadcode aus dem Netz führen durch das Aufrufen beliebiger Methoden oder der Deserialisierung unsicherer Datentypen (CVE-2025-34393 [3], CVSS4 10.0, Risiko „kritisch“).

Barracuda RMM ermöglicht zudem Zugriff auf einen .Net-Remoting-Dienst, der unzureichend gegen die Deserialisierung beliebiger Datentypen gesichert ist. Auch das lässt sich zur Ausführung von Schadcode aus dem Netz missbrauchen (CVE-2025-34394 [4], CVSS4 10.0, Risiko „kritisch“). Nicht angemeldete Angreifer können zudem eine Path-Traversal_Lücke zum Auslesen beliebiger Dateien in einem exponierten .Net-Remoting-Dienst missbrauchen – das Abgreifen von .Net-Maschinen-Keys ermöglicht das Ausführen von aus dem Netz eingeschleusten Schadcode (CVE-2025-34395 [5], CVSS4 8.7, Risiko „hoch“).

Während Barracuda einen eher nichtssagenden Hinweis auf den Hotfix veröffentlicht hat, liefern die IT-Sicherheitsforscher von watchTowr ein amüsantes Lesestück [6] zu der Grundlage zumindest einer der Schwachstellen bei der WSDL-Verarbeitung (CVE-2025-34392).

Mitte 2023 fiel Barracudas Email Security Gateway (ESG) durch Sicherheitslücken [7] auf, die sich nicht ohne Weiteres schließen ließen. Die Appliances mussten komplett ausgetauscht werden.

URL dieses Artikels:

https://www.heise.de/-11111274

Links in diesem Artikel:

[1] https://download.mw-rmm.barracudamsp.com/PDF/2025.1.1/RN_BRMM_2025.1.1_EN.pdf

[2] https://nvd.nist.gov/vuln/detail/CVE-2025-34392

[3] https://nvd.nist.gov/vuln/detail/CVE-2025-34393

[4] https://nvd.nist.gov/vuln/detail/CVE-2025-34394

[5] https://nvd.nist.gov/vuln/detail/CVE-2025-34395

[6] https://labs.watchtowr.com/soapwn-pwning-net-framework-applications-through-http-client-proxies-and-wsdl/

[7] https://www.heise.de/news/Cyberattacken-Admins-muessen-Barracuda-ESG-sofort-erseztzen-9181326.html

[8] https://pro.heise.de/security/?LPID=45883_HS1L0001_33064_999_0&wt_mc=intern.fd.secuirtypro.Aktionsende25.disp.disp.disp

[9] mailto:dmk@heise.de

Copyright © 2025 Heise Medien

(Bild: janews/Shutterstock.com)

Heute in genau zwei Jahren tritt der Cyber Resilience Act in Kraft. Doch was Cyber-Resilienz bedeutet und wie man sie erreicht, ist vielen immer noch unklar.

Der Begriff Cyber-Resilienz gerät vermehrt in den Fokus aktueller Projekte der IT-Sicherheit. So zielt die am 6. Dezember 2025 in Kraft getretene Netzwerk- und Informationssicherheitsrichtlinie NIS-2 explizit darauf ab, die Resilienz der Kritischen Infrastruktur zu erhöhen. Der Cyber Resilience Act (CRA), der in genau zwei Jahren am 11. Dezember 2027 vollumfänglich verpflichtend wird, trägt die Resilienz sogar im Namen. Dabei geht es eigentlich darum, Produkte im IT-Umfeld im weitesten Sinne sicher zu gestalten. Da geht es mit der Sicherheit und der Resilienz bereits munter durcheinander.

Überhaupt werden in der IT die Begriffe Security und Resilienz oft parallel oder sogar austauschbar verwendet. Dabei gibt es eigentlich eine klare Unterscheidung. Die IT-Sicherheit bezieht sich primär auf das Vorfeld möglicher Angriffe. Es geht vorwiegend darum, Angriffe zu verhindern oder zumindest deutlich zu erschweren. Resilienz hingegen kommt dann ins Spiel, wenn der Angriff bereits erfolgt ist und man den Betrieb trotzdem weiterführen oder zumindest möglichst schnell wieder aufnehmen muss. Dazu gehört insbesondere die Fähigkeit, sich auf Angriffe – oder auch Unfälle oder Naturkatastrophen – einzustellen.

"Cyber-Resilienz bedeutet, trotz Angriffen weiter arbeitsfähig zu bleiben", erklärt Samira Taaibi vom Fraunhofer IEM. Taaibi leitet eine Studie zum besseren Verständnis von Resilienz und wie man sie erreicht. Eine ihrer ersten Erkenntnisse dazu ist es, dass es immer noch kein einheitliches Verständnis dessen gibt, was Cyber-Resilienz tatsächlich bedeutet und wie man sie aktiv verbessert. Da gibt es zwar die NIST-Definition [1], an der sich auch Fraunhofer IEM orientiert:

Die Fähigkeit, widrige Umstände, Belastungen, Angriffe oder Kompromittierungen von Systemen, die Cyberressourcen nutzen oder durch diese ermöglicht werden, zu antizipieren, ihnen standzuhalten, sich von ihnen zu erholen und sich an sie anzupassen.

Doch das hilft Unternehmen oder konkret Software-Entwicklern, die ihre Produkte resilienter machen wollen, wenig weiter. Kompakter formuliert, kann man Cyber-Resilienz so definieren:

Die Fähigkeit einer IT-Infrastruktur-Einheit, ihre Aufgabe trotz Störungen und Angriffen weiter zu erfüllen

Man kann die Umsetzung von Resilienz dann in vier grundlegenden Bereiche unterteilen.

Da wird bereits klar, dass es hier um keine statische Eigenschaft geht, die man einmal sicherstellt und dann vergessen kann. Während man einem Produkt die Widerstandsfähigkeit etwa im Rahmen von „Secure by Design“ mit auf den Weg geben kann, erfordert spätestens die Reaktion auf akute Vorfälle in der Regel auch Maßnahmen nach der Inbetriebnahme. Da braucht es dann etwa regelmäßig Mitigations oder Patches für neu entdeckte Sicherheitsprobleme. Und Anpassung benötigt einen Mechanismus, auf die Umgebung und deren Veränderungen so zu reagieren, dass das System insgesamt resistenter wird.

Doch darüber, wie Resilienz in der IT dann ganz praktisch funktioniert und vor allem wie man sie gezielt verbessert, gibt es noch keinen allgemeinen Konsens. An diesem Punkt ist noch Forschung nötig, um das Verständnis zu verbessern – wie Taaibis aktuelle Studie im Rahmen des Forschungsprojekts CyberResilience.nrw [2]. In der geht es darum, wie es um die Cyber-Resilienz in deutschen Organisationen steht; Interessierte können daran übrigens noch bis zum 31.12.2025 teilnehmen [3].

URL dieses Artikels:

https://www.heise.de/-11108539

Links in diesem Artikel:

[1] https://csrc.nist.gov/glossary/term/cyber_resiliency

[2] https://www.iem.fraunhofer.de/de/referenzen/cyberresiliente-software-widerstandsfaehige-wirtschaft-gesellschaft.html

[3] https://websites.fraunhofer.de/iem-software-security/index.php?r=survey/index&sid=613162&lang=de&code=373144

[4] https://pro.heise.de/security/?LPID=45883_HS1L0001_33064_999_0&wt_mc=intern.fd.secuirtypro.Aktionsende25.disp.disp.disp

[5] mailto:ju@ct.de

Copyright © 2025 Heise Medien

(Bild: heise online / dmk)

Google hat in der Nacht zum Donnerstag den Webbrowser Chrome aktualisiert. Das Update schließt eine angegriffene Sicherheitslücke.

Google hat in der Nacht zum Donnerstag den Webbrowser Chrome aktualisert. Mit dem Update stopft der Hersteller auch eine bereits in freier Wildbahn attackierte Sicherheitslücke.

Das erklärt Google in der Versionsankündigung [1]. „Google ist bekannt, dass ein Exploit in freier Wildbahn existiert“ schreiben die Entwickler dort und nennen zwar eine Issue-Nummer, halten sich mit etwaigen Details zur Lücke jedoch zurück. Lediglich die Einstufung des Risikos als „hoch“ nennen sie, jedoch nicht einmal die betroffene Komponente des Browsers. Eine CVE-Nummer gibt es offenbar ebenfalls noch nicht.

Zudem gibt es zwei weitere Schwachstellen, die das Release ausbessert. Angreifer können eine Use-after-free-Lücke im Passwort-Manager ausnutzen, was oftmals das Einschleusen und Ausführen von Schadcode ermöglicht. Das scheint jedoch aufgrund der Bedrohungseinschätzung nicht allzu leicht zu klappen (CVE-2025-14372, Risiko „mittel“). Außerdem können bösartige Akteure offenbar eine „unangemessene Implementierung“ in der Toolbar für nicht näher genannte schädliche Aktionen ausnutzen (CVE-2025-14373, Risiko „mittel“).

Chrome-Nutzer und -Nutzerinnen sollten sicherstellen, dass sie die neuen Softwareversionen einsetzen.

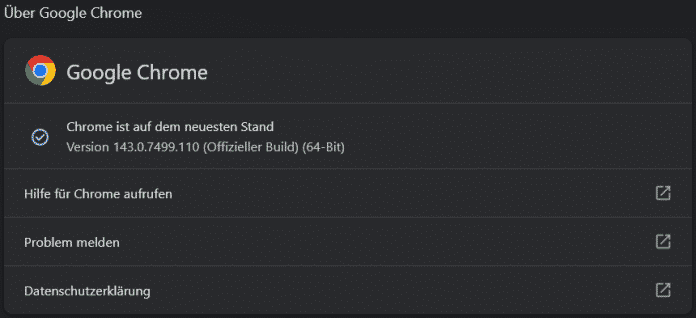

Die Fehler bessert Google in Chrome 143.0.7499.109 für Android, 143.0.7499.109 für Linux sowie 143.0.7499.109/.110 für macOS und Windows aus. Zudem steht als Extended-Stable-Fassung der Build 142.0.7499.235 für macOS und Windows bereit. Auf der Chromium-Basis aufsetzende Browser wie Microsofts Edge dürften in Kürze ebenfalls in fehlerbereinigter Version vorliegen.

Ob die Software bereits auf aktuellem Stand ist, verrät der Versionsdialog. Der ist über das Browser-Menü, das sich in Chrome [2] durch Klick auf das Symbol mit den drei aufeinander gestapelten Punkten rechts von der Adressleiste öffnet, und dem weiteren Weg über „Hilfe“ – „Über Google Chrome“ erreichbar.

(Bild: heise medien)

Ist eine Aktualisierung verfügbar, startet das den Update-Vorgang und fordert im Anschluss zum nötigen Browser-Neustart auf. Unter Linux ist in der Regel der Aufruf der distributionseigenen Softwareverwaltung für die Aktualisierung nötig.

Zuletzt hatte Google Mitte November eine Schwachstelle in Chrome stopfen müssen, die bereits von Angreifern [3] aus dem Netz attackiert wurde.

URL dieses Artikels:

https://www.heise.de/-11111189

Links in diesem Artikel:

[1] https://chromereleases.googleblog.com/2025/12/stable-channel-update-for-desktop_10.html

[2] https://www.heise.de/thema/Chrome

[3] https://www.heise.de/news/Google-Chrome-Angriffe-auf-Sicherheitsluecke-laufen-jetzt-aktualisieren-11082303.html

[4] https://pro.heise.de/security/?LPID=45883_HS1L0001_33064_999_0&wt_mc=intern.fd.secuirtypro.Aktionsende25.disp.disp.disp

[5] mailto:dmk@heise.de

Copyright © 2025 Heise Medien

Die Restrukturierung des belgischen E-Bike-Herstellers Cowboy verzögert sich weiter. Nach Informationen der belgischen Wirtschaftszeitung De Tijd ist die Übernahme durch den französischen Fahrradkonzern Rebirth noch nicht abgeschlossen. Für rund 8.000 Kleinanleger, die über die britische Crowdfunding-Plattform Crowdcube investiert hatten, bedeutet dies praktisch einen Totalverlust.

Der vorliegende Restrukturierungsplan sieht dem Bericht zufolge eine weitgehende Enteignung der bisherigen Anteilseigner vor. Alle bestehenden Anteile sollen in stimmrechtslose Aktien mit minimalem Wert umgewandelt werden. Am Ende würden die bisherigen Aktionäre zusammen noch 4,99 Prozent der Anteile halten. Die Crowdfunder machen davon nur einen Bruchteil aus.

Rebirth-Chef Grégory Trebaol hatte im September 2025 versprochen, die Restrukturierung bis Mitte Oktober abzuschließen. Nun zeigt sich: Der Plan sieht eine Unternehmensbewertung von null Euro vor. Damit gingen nicht nur die 7.796 Crowdfunding-Investoren leer aus, sondern auch Kapitalgeber wie der Silicon-Valley-Investor Index Ventures und Exor, die Investmentholding der Fiat-Gründerfamilie Agnelli. Insgesamt flossen seit 2017 mehr als 134 Millionen Euro in das Unternehmen.

Die wirtschaftliche Lage Cowboys verschärfte sich laut Bericht in den vergangenen Monaten. Das Unternehmen kämpfte mit Lieferproblemen, Qualitätsmängeln und steigenden Schulden . Im Jahr 2024 stand bei einem Umsatz von 21,7 Millionen Euro ein Nettoverlust von etwa 21 Millionen Euro zu Buche. Die Verbindlichkeiten wuchsen auf 57 Millionen Euro an.

Der französische Käufer übernahm bereits mehrere traditionelle Fahrradmarken wie Gitane, Cycles Peugeot und Solex. Seit Jahresbeginn montiert Rebirth bereits Räder für Cowboy. Nach Abschluss der Restrukturierung soll die Marke vollständig integriert werden.

Rebirth plant in seinem Heimatland, die Cowboy-Produkte über ein Netzwerk von mehr als 600 Fachhändlern zu vertreiben. Die Technologie des E-Bike-Herstellers soll konzernweit zum Einsatz kommen. Der Standort in Brüssel mit seinen technischen Teams soll nach bisherigen Aussagen erhalten bleiben. Die Bewertung nach Abschluss der Sanierung wird derzeit auf rund 15 Millionen Euro geschätzt.

Die Crowdfunder wurden aufgefordert, innerhalb einer Woche über den Restrukturierungsplan abzustimmen. Crowdcube teilte mit, dass eine Ablehnung zur Insolvenz führen könnte. Den bestehenden Investoren wurde für Anfang 2026 die Möglichkeit eingeräumt, sich an einer neuen Finanzierungsrunde zu beteiligen.

Die Marke Cowboy könnte als Teil eines größeren Industrieverbunds möglicherweise fortbestehen. Für viele der frühen Unterstützer, die an den Erfolg des Unternehmens glaubten, bedeutet dies jedoch das Ende ihrer finanziellen Beteiligung.

In ChatGPT stehen jetzt drei Adobe-Anwendungen direkt zur Verfügung. Die Integration von Photoshop, Acrobat und Adobe Express ermöglicht es Nutzern, Dateien hochzuladen und per Textbefehl zu bearbeiten. Die Funktionen sind für ChatGPT-Nutzer kostenlos verfügbar .

Die Bedienung erfolgt über einfache Kommandos: " Adobe Photoshop, mach den Hintergrund unscharf " genügt, um eine Bearbeitungssitzung zu starten. Das System merkt sich den Kontext und erkennt automatisch, welches Tool gemeint ist – eine erneute Nennung der App-Namen ist nicht nötig.

Je nach Aufgabe präsentieren die Apps unterschiedliche Bearbeitungsoptionen. Manche Funktionen liefern mehrere Ergebnisse zur Auswahl, andere bieten Schieberegler für manuelle Anpassungen. In vielen Fällen erklärt die KI auch detailliert, wie man das Ergebnis in der jeweiligen App manuell erzielen könnte.

Die Photoshop-Integration ermöglicht selektive Bildkorrekturen, Freistellungen, kreative Effekte und die Anpassung von Helligkeit, Kontrast und Belichtung. Die aufwändigeren Funktionen wie Generative Fill und sonstige Füllfunktionen sowie Maskierungen und Ebenen fehlen noch.

Mit Acrobat in ChatGPT lassen sich PDFs bearbeiten, komprimieren und konvertieren. Die App extrahiert Text und Tabellen aus Dokumenten und fügt mehrere Dateien zu einem PDF zusammen.

Adobe Express verarbeitet Poster, Einladungen und Social-Media-Grafiken direkt im Chat. Nutzer können Texte ändern, Bilder austauschen, Farben anpassen und Animationen hinzufügen. Alle Projekte lassen sich für detailliertere Arbeiten in die nativen Adobe-Apps übertragen.

Der globale Start erfolgte am 10. Dezember auf Desktop, Web und iOS. Android-Nutzer haben Zugriff auf Adobe Express. Photoshop und Acrobat folgten später, teilte Adobe mit.

Googles Gemini AI bietet seit Mai Bildbearbeitungsfunktionen und konkurriert damit im Bereich KI-gestützter Kreativtools. Adobe sieht konversationelle KI-Schnittstellen als Teil seiner Strategie, Kreativsoftware auch ohne Spezialwissen nutzbar zu machen.

AMD baut seine Upscaling-Technik FidelityFX Super Resolution (FSR) zu einer KI-Render-Suite namens FSR Redstone aus. Die neue Generation greift nicht mehr nur beim Hochrechnen der Auflösung ein, sondern an mehreren Stellen der Grafikpipeline, von der Beleuchtung bis zur Zwischenbildberechnung. Sie startet zunächst exklusiv auf den seit Frühjahr 2025 verfügbaren Radeon-GPUs der Serie RX 9000 mit RDNA-4-Architektur.

Herzstück von Redstone ist das FSR-Upscaling, das frühere FSR 4: Ein neuronales Netz rekonstruiert aus intern niedrig gerenderten Frames ein Bild, das optisch nahe an nativer 4K-Darstellung liegen soll.

Neu ist eine Machine-Learning-basierte Frame Generation, die komplette Zwischenbilder vorhersagt und schnelle Kamerabewegungen flüssiger darstellen soll als das bisherige, rein analytische FSR 3.

Mit FSR Ray Regeneration führt AMD einen KI-Denoiser für Raytracing ein. Das Verfahren rekonstruiert Raytracing-Details aus stark verrauschten Eingangsdaten und lässt sich mit neuem Treiber in Call of Duty – Black Ops 7 mit verschiedenen Upscalern wie FSR 3, FSR Upscaling oder XeSS kombinieren.

Allerdings gibt es Einschränkungen: In Black Ops 7 ist Ray Regeneration derzeit nur in Multiplayer, Zombies und im Benchmark aktiv. Dabei kümmert sich die Technologie ausschließlich um Reflexionen, nicht um die gesamte Beleuchtung oder Schatten.

Ebenfalls neu ist FSR Radiance Caching. Dafür lernt ein neuronales Netz, wie Licht in einer Szene mehrfach reflektiert wird, und ersetzt einen Teil der aufwendigen Strahlenberechnungen durch Vorhersagen. Ziel ist eine effizientere globale Beleuchtung in Echtzeit, etwa bei komplexen Szenen mit vielen Lichtbounces.

Erste Spiele mit Radiance Caching erwartet AMD im Laufe von 2026. Mittelfristig sollen Spieleentwickler das neue FSR-Upscaling für rund 200 Spiele und die neue Frame Generation für mehr als 40 Titel unterstützen, darunter F1 25 und Black Ops 7.

AMD nennt in seinen Benchmarks teils mehr als vervierfachte Bildraten gegenüber nativer 4K-Berechnung mit Raytracing auf einer Radeon RX 9070 XT. Entwicklern stehen ein aktualisiertes FSR-SDK und ein Unreal-Engine-Plugin zur Integration von Redstone zur Verfügung, auf Spielerseite schalten aktuelle Treiber die neuen Funktionen auf RX-9000-Grafikkarten frei.

Digital Foundry testete FSR Ray Regeneration bereits in Black Ops 7 und kommt zu einem durchwachsenen Fazit. Die Technik liefere stabilere Reflexionen bei bewegten Objekten und zeige weniger Artefakte als der bisherige Denoiser, ohne nennenswert mehr Leistung zu kosten.

Gleichzeitig wirke die erste Umsetzung unfertig, bleibe auf Reflexionen und einen Teil des Spiels beschränkt und erreiche bei Schärfe und Detailtreue noch nicht das Niveau von Nvidias DLSS Ray Reconstruction.

Stellen Sie sich Ihren individuellen Rechner anhand unserer Bauvorschläge aus c’t 26/2025 zusammen. Zur Wahl stehen ein High-End- und ein günstiger Gaming-PC.

Mit unseren Bauvorschlägen des optimalen PC 2026 [1] für einen High-End-Allrounder und einen Budget-Gamer aus c’t 26/2025 können Sie sich einen leistungsstarken High-End- oder Gaming-Rechner zusammenbauen. Die Gaming-Variante des High-End-Allrounders mit Achtkernprozessor und starker Grafikkarte taugt für 3D-Spiele auf hochauflösenden Monitoren, KI-Anwendungen, aber auch Foto- und Videobearbeitung. Alternativ gibt es eine Compute-Variante mit 16 CPU-Kernen, für mehr Rechenpower.

Für den kleineren Geldbeutel haben wir einen günstigen Spiele-PC für Full HD mit Sechskernprozessor und Mittelklasse-GPU. Wir geben jeweils Tipps für die Montage und für mögliche Erweiterungen.

Bauvorschlag für einen leistungsfähigen, leisen High-End-PC mit Achtkernprozessor, starker Grafikkarte und flotter NVMe-SSD. Alternativ gibt es eine Compute+Gaming-Variante mit 16-Kerner.

High-End-Allrounder Gaming mit Ryzen 7 9800X3D, Radeon RX 9070 XT, 32 GByte Arbeitsspeicher und 2-TByte-SSD:

High-End-Allrounder Compute&Gaming mit Ryzen 9 9950X3D, Radeon RX 9070 XT, 32 GByte Arbeitsspeicher und 2-TByte-SSD

Bauvorschlag für einen bezahlbaren Gaming-PC für Full-HD-Spiele mit Sechskernprozessor, Mittelklasse-Grafikkarte und NVMe-SSD. Wahlweise hat die Grafikkarte 8 oder 16 GByte RAM, es gibt Varianten mit oder ohne ARGB-Beleuchtung.

Budget-Gamer mit Ryzen 5 8400F, Radeon RX 9060 XT, 16 GByte Arbeitsspeicher und 1-TByte-SSD:

Auch wir können nicht ausschließen, dass schon wenige Wochen nach dem Redaktionsschluss neue Hardware-Revisionen, BIOS-Updates oder Ähnliches zu Problemen führen. Zudem treten bei manchen Produkten gelegentlich Lieferschwierigkeiten auf und die Preise können abweichen.

High-End-Allrounder: Handbücher

High-End-Allrounder: BIOS-Update und Einstellungen

| BIOS-Einstellungen High-End-Allrounder | |

| Advanced \ APM Configuration \ Max Power Saving | Enabled |

| Advanced \ Onboard Devices Configuration \ Native ASPM | Enabled |

| Advanced \ Onboard Devices Configuration \ CPU PCIE ASPM Mode Control | L0 AND L1 Entry |

| Advanced \ Onboard Devices Configuration \ LED lightning | Aura off |

| Boot \ Boot Configuration \ Setup Mode | Advanced Mode |

| Lüftereinstellungen | sehr viele Optionen, bitte CMO-Profil laden |

Ryzen-9000-PC: Empfohlene Windows-11-Treiber

Budget-Gamer 2026: Handbücher

Budget-Gamer 2026: BIOS-Update und Einstellungen

| Budget-Gaming-PC mit Asrock A620AM Pro-A (WiFi): BIOS-Einstellungen und Treiber | |

| Tastenkürzel BIOS-Setup: "Entf", Defaults laden: "F9", Hilfe: "F1" | |

| BIOS aktualisieren via "Tool\Instant Flash" | BIOS-Download A620AM Pro-A [33] / A620AM Pro-A WiFi [34] |

| BIOS-Option | Wert |

| Boot\CSM | Disabled |

| Advanced\PCI Configuration\Above 4G Decoding | Enabled |

| Advanced\PCI Configuration\Re-Size BAR Support | Enabled |

| Advanced\ACPI Configuration\Deep Sleep | Enabled in S4 & S5 |

| Advanced\AMD PBS\AMD Common Platform Module\PM L1 SS | L1.1_L1.2 |

| Tool\Auto Driver Installer | Disabled |

| CPU-Lüfterkurve | |

| H/W Monitor\CPU Fan 1 Setting | Customize |

| Temperature 1 | 50 |

| Fan Duty for Temperature 1 (%) | 40 |

| Temperature 2 | 65 |

| Fan Duty for Temperature 2 (%) | 40 |

| Temperature 3 | 70 |

| Fan Duty for Temperature 3 (%) | 55 |

| Temperature 4 | 85 |

| Fan Duty for Temperature 4 (%) | 80 |

| Critical Temperature | 95 |

| Lüfterkurve Frontlüfter (CHA_FAN1 Switch) | |

| Chassis Fan 1 Control Mode | Auto |

| Chassis Fan 1 Setting | Customize |

| Chassis Fan 1 Temp Source | Monitor CPU |

| Temperature 1 | 35 |

| Fan Duty for Temperature 1 (%) | 30 |

| Temperature 2 | 60 |

| Fan Duty for Temperature 2 (%) | 30 |

| Temperature 3 | 65 |

| Fan Duty for Temperature 3 (%) | 45 |

| Temperature 4 | 80 |

| Fan Duty for Temperature 4 (%) | 45 |

| Critical Temperature | 95 |

| Lüfterkurve Hecklüfter (CHA_FAN 3 Switch) | |

| Chassis Fan 3 Control Mode | Auto |

| Chassis Fan 3 Setting | Customize |

| Chassis Fan 3 Temp Source | Monitor CPU |

| Temperature 1 | 50 |

| Fan Duty for Temperature 1 (%) | 40 |

| Temperature 2 | 65 |

| Fan Duty for Temperature 2 (%) | 40 |

| Temperature 3 | 70 |

| Fan Duty for Temperature 3 (%) | 65 |

| Temperature 4 | 80 |

| Fan Duty for Temperature 4 (%) | 65 |

| Critical Temperature | 95 |

| Zusätzlich in Windows | |

| Via Startmenü: Energiesparplan bearbeiten/Erweiterte Energieeinstellungen ändern/PCI Express/Verbindungszustand-Energieverwaltung/Maximale Energieeinsparungen | |

Budget-Gamer 2025: Empfohlene Windows-11-Treiber

URL dieses Artikels:

https://www.heise.de/-11085256

Links in diesem Artikel:

[1] https://www.heise.de/ratgeber/Kaufberatung-So-finden-Sie-die-passenden-PC-Komponenten-fuer-Ihre-Anwendungen-10512727.html

[2] https://preisvergleich.heise.de/wishlists/4580208?cs_id=1206858352&ccpid=hocid-ct

[3] https://preisvergleich.heise.de/wishlists/4802223?cs_id=1206858352&ccpid=hocid-ct

[4] https://preisvergleich.heise.de/wishlists/4727155?cs_id=1206858352&ccpid=hocid-ct

[5] https://preisvergleich.heise.de/wishlists/4793865?cs_id=1206858352&ccpid=hocid-ct

[6] http://www.heise.de/forum/c-t/Wuensch-dir-mal-wieder-was/forum-31487/

[7] https://www.heise.de/ratgeber/Projektseite-Der-optimale-PC-2025-10058316.html

[8] https://www.heise.de/ratgeber/Projektseite-Der-Optimale-PC-2024-9538257.html

[9] https://www.heise.de/ratgeber/Projektseite-Der-Optimale-PC-2023-7349205.html

[10] https://www.heise.de/ratgeber/Der-Optimale-PC-2022-6224363.html

[11] https://www.heise.de/ratgeber/Der-Optimale-PC-2021-4940068.html

[12] https://www.heise.de/ratgeber/Der-optimale-PC-2020-4564302.html

[13] https://www.heise.de/hintergrund/Der-optimale-PC-2018-4236869.html

[14] https://www.heise.de/ratgeber/Der-optimale-PC-2017-3903412.html

[15] https://www.heise.de/hintergrund/Der-optimale-PC-2016-3487165.html

[16] https://www.heise.de/hintergrund/Der-optimale-PC-1375124.html

[17] https://dlcdnets.asus.com/pub/ASUS/mb/SocketAM5/PRIME_X870-P_WIFI/G23911_PRIME_X870-P_WIFI_EM_WEB.pdf?model=PRIME%20X870-P%20WIFI

[18] https://noctua.at/pub/media/blfa_files/manual/noctua_nh_u14s_manual_de_web_2.pdf

[19] https://www.bequiet.com/admin/ImageServer.php?ID=4ed8ba65548@be-quiet.net&rand=9da19bfb307fdda933c7cb754941e22e&lang=2&force=true&download=true&omitPreview=true

[20] https://www.fractal-design.com/app/uploads/2025/05/Meshify_3_Manual_V1.1.pdf

[21] https://www.asus.com/de/motherboards-components/motherboards/prime/prime-x870-p-wifi/helpdesk_bios?model2Name=PRIME-X870-P-WIFI

[22] https://www.heise.de/downloads/18/4/9/8/1/1/1/1/ct2026.zip

[23] https://www.amd.com/de/support/downloads/drivers.html/chipsets/am5/x870.html

[24] https://www.amd.com/de/support/downloads/drivers.html/processors/ryzen/ryzen-9000-series/amd-ryzen-7-9800x3d.html

[25] https://www.amd.com/de/support/downloads/drivers.html/graphics/radeon-rx/radeon-rx-9000-series/amd-radeon-rx-9070-xt.html

[26] https://www.asus.com/de/motherboards-components/motherboards/prime/prime-x870-p-wifi/helpdesk_download?model2Name=PRIME-X870-P-WIFI

[27] https://download.asrock.com/Manual/A620AM%20Pro-A%20WiFi.pdf

[28] https://endorfy.com/wp-content/products/EY3A004_Spartan-5-MAX-ARGB/Manual%20(ai-pdf)/EY3A004_safety-manual_T0-3348-www.pdf

[29] https://www.bequiet.com/admin/ImageServer.php?ID=e2fc3a65058@be-quiet.net&rand=574bdc539fe4e2691f27837c2d297b9b&lang=2&force=true&download=true&omitPreview=true

[30] https://endorfy.com/wp-content/products/EY2A014_Ventum-200-ARGB/Manual%20(ai-pdf)/EY2A014_safety-manual_T0-3315-www.pdf

[31] https://www.asrock.com/MB/AMD/A620AM%20Pro-A/index.de.asp#BIOS

[32] https://www.asrock.com/MB/AMD/A620AM%20Pro-A%20WiFi/index.de.asp#BIOS

[33] https://www.asrock.com/MB/AMD/A620AM%20Pro-A/index.de.asp#BIOS

[34] https://www.asrock.com/MB/AMD/A620AM%20Pro-A%20WiFi/index.de.asp#BIOS

[35] https://www.amd.com/de/support/downloads/drivers.html/chipsets/am5/a620.html

[36] https://www.amd.com/de/support/downloads/drivers.html/graphics/radeon-rx/radeon-rx-9000-series/amd-radeon-rx-9060-xt-8gb.html

[37] https://www.asrock.com/MB/AMD/A620AM%20Pro-A%20WiFi/index.de.asp#Download

[38] https://www.heise.de/ct

[39] https://www.heise.de/select/ct

[40] https://shop.heise.de/magazine/ct-magazin/

[41] mailto:chh@ct.de

Copyright © 2025 Heise Medien

Ein Server mit H200-Chips von Nvidia

(Bild: Andrew Sozinov/Shutterstock.com)

Peking plant Einschränkungen für Nvidias H200-Chips trotz US-Exportgenehmigung. China will den Zugang streng regulieren, um Eigenentwicklungen zu fördern.

Die chinesische Regierung plant, den Zugang zu Nvidias fortschrittlichen H200-Chips zu beschränken, obwohl US-Präsident Donald Trump den Export der Technologie nach China genehmigt hat. Dies berichtet die Financial Times [1] unter Berufung auf zwei mit der Angelegenheit vertraute Personen.

Demnach diskutieren Regulierungsbehörden in Peking Wege, um nur einen begrenzten Zugang zu den H200-Chips zu ermöglichen, die als Nvidias zweitbeste Generation von Chips für künstliche Intelligenz gelten.

Käufer müssten voraussichtlich einen Genehmigungsprozess durchlaufen, bei dem sie Anträge zum Erwerb der Chips einreichen und begründen müssten, warum inländische Anbieter ihre Anforderungen nicht erfüllen können. Eine endgültige Entscheidung sei jedoch noch nicht getroffen worden, so die Personen.

Trump hatte am Montag auf seiner Plattform Truth Social mitgeteilt [2], er habe dem chinesischen Präsidenten Xi Jinping gesagt, dass die USA Nvidia erlauben würden, "seine H200-Produkte an genehmigte Kunden in China zu liefern [...] unter Bedingungen, die eine weiterhin starke nationale Sicherheit ermöglichen". Xi habe "positiv" reagiert, schrieb Trump.

Der US-Präsident fügte hinzu, dass "25 Prozent an die Vereinigten Staaten von Amerika gezahlt" würden. Wie ein solcher Mechanismus funktionieren würde, blieb unklar. Eine frühere Vereinbarung, die Nvidia erlauben sollte, seinen weniger fortschrittlichen H20-Chip zu verkaufen, wenn das Unternehmen 15 Prozent der Einnahmen an die Regierung abgeben würde, ist nicht zustande gekommen, weil das Unternehmen und die Trump-Regierung [3] keinen rechtlich tragfähigen Zahlungsmechanismus entwickeln konnten.

Lieferungen von Nvidias H200 und anderen fortschrittlichen Chips, die für die Entwicklung von KI entscheidend sind, waren unter der Biden-Regierung nach China verboten worden [4]. Die Begründung: Befürchtungen, sie könnten in militärischen Anwendungen eingesetzt werden.

Die beiden für Pekings jahrelange Kampagne zur Halbleiter-Unabhängigkeit [5] zuständigen Regulierungsbehörden – die Nationale Entwicklungs- und Reformkommission sowie das Ministerium für Industrie und Informationstechnologie – könnten weitere Maßnahmen ergreifen, um die Wettbewerbsfähigkeit inländischer Chips zu gewährleisten, sagten die Quellen gegenüber der Financial Times. Dazu gehöre ein mögliches Verbot für Chinas öffentlichen Sektor, den H200 zu kaufen.

China hat das Verbot genutzt, um inländische Chiphersteller zu motivieren, konkurrenzfähige Alternativen zu Nvidia-Chips zu entwickeln. Zu den Maßnahmen gehören verstärkte Zollkontrollen bei Chip-Importen und Energiesubventionen für Rechenzentren [6], die inländische Chips verwenden, wie die Financial Times berichtet.

Die Rückkehr von Nvidias fortschrittlichen Chips würde von Technologiegiganten wie Alibaba, ByteDance und Tencent begrüßt, berichtet die Zeitung. Diese Unternehmen hätten zwar begonnen, mehr chinesische Chips für grundlegende KI-Funktionen zu verwenden, bevorzugten aber weiterhin Nvidias Produkte wegen deren höherer Leistung und einfacherer Wartung. Viele von ihnen würden ihre KI-Modelle im Ausland trainieren, um Zugang zu den in China verbotenen Nvidia-Chips zu erhalten.

Unterdessen bereitet sich neben Platzhirsch Huawei auch der chinesische KI-Chip-Designer Moore Threads Technology darauf vor [7], seine neueste Grafikprozessor-Architektur vorzustellen. Der Gründer und Geschäftsführer Zhang Jianzhong werde während der ersten Musa Developer Conference am 19. und 20. Dezember in Peking die fünfte Generation der GPU-Architektur des in Peking ansässigen Unternehmens präsentieren.

Musa steht für Meta-computing Unified System Architecture – eine in China entwickelte Alternative zu Nvidias weit verbreitetem Cuda-System, das 2007 veröffentlicht wurde. Diese Plattformen bieten die Software-Ebene, die es Entwicklern ermöglicht, die Leistung von Grafikprozessoren für Anwendungen zu nutzen.

In seiner Grundsatzrede werde Zhang auch die Musa-Strategie von Moore Threads vorstellen, mit Schwerpunkt auf umfassenden Entwicklungsmöglichkeiten für Unternehmenskunden, so das Unternehmen. Die Veranstaltung unterstreiche die Bemühungen von Moore Threads, seine Hardware- und Software-Fähigkeiten auszubauen und seine Entwickler-Community zu vergrößern, inmitten verstärkten Wettbewerbs mit anderen chinesischen GPU-Designern und Nvidias erneutem Vorstoß auf den chinesischen Festlandmarkt.

Mit einer Einschränkung des Einsatzes von Nvidia-Chips verspricht sich Peking auf lange Sicht besser dazustehen, indem der Anreiz für Eigenentwicklungen hoch gehalten wird. Damit würde auch ein möglicher Kurswechsel Trumps als Druckmittel weniger stark ins Gewicht fallen. Nvidia-Chips sollen nur eine Zwischenlösung für die kommenden Jahre sein, bis die heimische Industrie nachgezogen hat.

Nvidia-CEO Jason Huang warnte bereits [8] vor der wachsenden Konkurrenz aus der Volksrepublik. "Die chinesischen Konkurrenten haben sich weiterentwickelt", sagte Huang in einem Interview im Mai. Der Abstand zwischen chinesischen und US-Chips werde immer kleiner, so Huang.

URL dieses Artikels:https://www.heise.de/-11110555

Links in diesem Artikel:[1] https://www.ft.com/content/c4e81a67-cd5b-48b4-9749-92ecf116313d[2] https://truthsocial.com/@realDonaldTrump/posts/115686072737425841[3] https://www.heise.de/tp/article/Zollstreit-mit-USA-Deutschland-gewinnt-Frankreich-verliert-Linke-noergeln-10521874.html[4] https://www.heise.de/tp/article/Halbleiter-Hammer-Beijing-verbannt-US-Chips-von-Nvidia-und-AMD-10518488.html[5] https://www.heise.de/tp/article/Huawei-Wie-US-Sanktionen-nach-hinten-losgehen-10373097.html[6] https://www.heise.de/tp/article/10-Jahre-Wartezeit-Atomkraft-kommt-wohl-zu-spaet-fuer-den-KI-Boom-11077607.html[7] https://www.scmp.com/tech/tech-trends/article/3335900/chinas-moore-threads-unveil-ai-chip-road-map-rival-nvidias-cuda-system?module=around_scmp&pgtype=homepage[8] https://www.heise.de/tp/article/Nvidia-CEO-warnt-vor-wachsender-Konkurrenz-aus-China-10419606.html

Copyright © 2025 Heise Medien

Alle Details zur Störungsmeldung ansehen Eigene Internetstörung melden

(Bild: amgun/ Shutterstock.com)

In Bitefender Free, Internet-, Total- und Endpoint-Security können lokale Angreifer durch eine Sicherheitslücke ihre Rechte ausweiten.

In der Virenschutzsoftware von Bitdefender [1] wurde eine Sicherheitslücke entdeckt, die Angreifern das Ausweiten ihrer Rechte im System ermöglicht. Betroffen sind diverse Bitdefender-Varianten. Aktualisierungen zum Ausbessern der Schwachstelle sind verfügbar.

Bitdefender warnt in einer Sicherheitsmitteilung [2] vor dem Sicherheitsleck. Die Schwachstelle befindet sich im „Active Threat Control“-Modul, erklärt der Hersteller. „Das Problem entsteht dadurch, dass ‚bdservicehost.exe‘ Dateien aus einem von Nutzern beschreibbaren Verzeichnis löscht (’C:\ProgramData\Atc\Feedback’), ohne korrekt auf smybolische Verknüpfungen zu prüfen, was das Löschen beliebiger Dateien ermöglicht. Dieses Problem ist mit einer Datei-Kopier-Operation während Netzwerk-Ereignissen und einer Umgehung des Filter-Treibers mittels einer DLL-Injection verkettet und führt zur Ausführung von Code als Nutzer mit erhöhten Rechten“, erklären die Autoren der Sicherheitsmitteilung.

Die Schwachstelle hat den Eintrag CVE-2025-7073 [3] erhalten. Der von Bitdefender angenommene Angriffsvektor nach CVSS 4 [4] erreicht den Wert 8.8 und damit als Risikoeinstufung „hoch“.

Als betroffene Versionen nennt Bitdefender die Free-Fassung vor 30.0.25.77, Internet Security Antivirus Plus sowie Total Security vor 27.0.46.231 und die Endpoint Security Tools for Windows vor Version 7.9.20.515. Der automatische Update-Mechanismus sollte die Software bereits auf diesen Stand gebracht haben. Ob die eigene Software bereits aktuell ist, lässt sich gemäß einer Anleitung des Herstellers [5] herausfinden. Gegebenenfalls sollten Betroffene das automatische Update aktivieren und die ausstehenden Updates nachholen.

Zuletzt wurde im April eine Sicherheitslücke im Business-Schutz Bitdefender GravityZone [6] bekannt. Auch die haben die Entwickler als kritisches Risiko eingeordnet.

URL dieses Artikels:

https://www.heise.de/-11110551

Links in diesem Artikel:

[1] https://www.heise.de/thema/BitDefender

[2] https://www.bitdefender.com/support/security-advisories/local-privilege-escalation-via-arbitrary-file-operation-in-bitdefender-atc-va-12590/

[3] https://nvd.nist.gov/vuln/detail/CVE-2025-7073

[4] https://www.first.org/cvss/calculator/4-0#CVSS:4.0/AV:L/AC:H/AT:P/PR:L/UI:N/VC:H/VI:H/VA:H/SC:H/SI:H/SA:H

[5] https://www.bitdefender.de/consumer/support/answer/32224/

[6] https://www.heise.de/news/Bitdefender-GravityZone-Kritische-Sicherheitsluecke-gefaehrdet-Nutzer-10342193.html

[7] https://pro.heise.de/security/?LPID=45883_HS1L0001_33064_999_0&wt_mc=intern.fd.secuirtypro.Aktionsende25.disp.disp.disp

[8] mailto:dmk@heise.de

Copyright © 2025 Heise Medien

(Bild: Shutterstock / Skorzewiak)

Ein Update für Ivantis Endpoint Manager schließt unter anderem eine kritische Sicherheitslücke, durch die Angreifer Javascript einschleusen können.

In der Netzwerk-Softwareverwaltungs-Lösung Endpoint Manager von Ivanti klaffen mehrere Sicherheitslücken. Eine davon gilt dem Hersteller sogar als kritisches Risiko. Updates schließen die Lecks.

In einer Sicherheitsmitteilung schreibt Ivanti [1], dass sich die Sicherheitslücken sowohl im Endpoint Manager Core als auch in den Remote-Konsolen finden. Von den vier Schwachstellen ist die gravierendste eine vom Typ „Stored Cross-Site-Scripting“ (Stored XSS), bei dem nicht authentifizierte Angreifer aus dem Netz auf verwundbaren Servern Javascript-Code einschleusen und speichern können, der im Kontext etwa einer Administrator-Sitzung zur Ausführung gelangt (CVE-2025-10573, CVSS 9.6, Risiko „kritisch“). Wie Attacken im Speziellen aussehen würden, erklärt Ivanti nicht. Der Hersteller erklärt jedoch, dass Ivanti EPM nicht dazu gedacht ist, aus dem Internet erreichbar zu sein; sofern Kunden das System nicht im öffentlichen Internet betreiben, sei das Risiko dieser Schwachstelle signifikant geringer.

Nicht angemeldete bösartige Akteure aus dem Netz können zudem beliebige Dateien auf Server schreiben und dadurch möglicherweise Schadcode einschleusen und ausführen. Das geht auf unzureichende Prüfungen von „dynamisch verwalteten Code-Ressourcen“ zurück (CVE-2025-13659, CVSS 8.8, Risiko „hoch“). Die Einstufung als kritische Bedrohung verpasst das Problem nur knapp. Ivanti erläutert, dass als Voraussetzung für einen Missbrauch Kunden zu einem nicht vertrauenswürdigen Core-Server verbinden müssten; gemäß der „Best-Practices“-Empfehlungen sollten Kunden ihr Ivanti EPM jedoch ausschließlich an vertrauenswürdige Server anbinden.

In der Patch-Management-Komponente führt eine unzureichende Prüfung kryptografischer Signaturen dazu, dass nicht angemeldete Angreifer aus dem Netz beliebigen Code ausführen können (CVE-2025-13662, CVSS 7.8, Risiko „hoch“). Außerdem können angemeldete Nutzer aufgrund einer Path-Traversal-Lücke beliebige Dateien außerhalb vorgesehener Verzeichnisse speichern (CVE-2025-13661, CVSS 7.1, Risiko „hoch“).

Wie Angriffe auf die Schwachstellen konkret aussehen können, führt Ivanti nicht aus, betont jedoch, dass für einen erfolgreichen Missbrauch bei allen Nutzerinteraktionen nötig sind. Bislang hat der Hersteller auch keine Kenntnisse darüber, dass die Schwachstellen bereits in freier Wildbahn missbraucht wurden. Daher könne Ivanti auch keine Indicators of Compromise (IOCs) nennen.

Die Aktualisierung auf Ivanti Endpoint Manager 2024 SU4 SR1 schließt alle genannten Sicherheitslecks. IT-Verantwortliche sollten es daher zügig installieren.

Auch im November dieses Jahres hatte Ivanti eine Sicherheitslücke im Endpoint Manager [2] schließen müssen. Sie galt ebenfalls als hochriskant und ermöglichte Angreifern, Dateien auf Festplatten von Opfer-PCs zu schreiben.

URL dieses Artikels:

https://www.heise.de/-11110277

Links in diesem Artikel:

[1] https://forums.ivanti.com/s/article/Security-Advisory-EPM-December-2025-for-EPM-2024?language=en_US

[2] https://www.heise.de/news/Ivanti-Endpoint-Manager-Angreifer-koennen-Daten-auf-Festplatte-schreiben-11076964.html

[3] https://pro.heise.de/security/?LPID=45883_HS1L0001_33064_999_0&wt_mc=intern.fd.secuirtypro.Aktionsende25.disp.disp.disp

[4] mailto:dmk@heise.de

Copyright © 2025 Heise Medien

(Bild: solarseven/Shutterstock.com)

Am Microsoft-Patchday sind wichtige Sicherheitsupdates erschienen. Mehrere Schwachstellen sind öffentlich bekannt. Es gibt bereits Attacken.

Derzeit haben Angreifer unter anderem Windows 11 und Windows Server 2022 im Visier. Demzufolge sollten Admins sicherstellen, dass Windows Update auf ihren Systemen aktiv ist und die aktuellen Sicherheitspatches installiert sind.

Neben Windows haben die Entwickler auch Lücken in unter anderem Azure und Office geschlossen. Im schlimmsten Fall können Angreifer Schadcode aus der Ferne ausführen und PCs so vollständig kompromittieren. Das könnte etwa über zwei bereits öffentlich bekannte Schwachstellen in GitHub Copilot for Jetbrains (CVE-2025-64671 [1] „hoch“) und PowerShell (CVE-2025-54100 [2] „hoch“) geschehen. An diesen Stellen können Attacken bevorstehen.

Die derzeit ausgenutzte Lücke (CVE-2025-62221 [3] „hoch“) im Cloud-Files-Mini-Filter-Treiber betrifft verschiedene Windows- und Windows-Server-Versionen inklusive aktueller Ausgaben. Sind Attacken erfolgreich, verschaffen sich Angreifer Systemrechte. In der Regel nutzen sie dann diese Position, um die volle Kontrolle über Computer zu erlangen. Wie und in welchem Umfang die Angriffe ablaufen, ist derzeit nicht bekannt.

Als besonders gefährlich stuft Microsoft noch drei Schadcode-Schwachstellen in Office (CVE-2025-62554 [4] „hoch“, CVE-2025-62557 [5] „hoch“) und Outlook (CVE-2025-62562 [6] „hoch“) ein.

Ferner haben die Entwickler mehrere Lücken in unter anderem DirectX, Brokering File System und Excel geschlossen. Außerdem sind Attacken auf Azure und Hyper-V möglich. In diesen Fällen können sich Angreifer höhere Rechte aneignen oder eigenen Code ausführen. Weiterführende Informationen zu den Lücken und Patches listet Microsoft im Security Update Guide [7] auf.

URL dieses Artikels:

https://www.heise.de/-11109585

Links in diesem Artikel:

[1] https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2025-64671

[2] https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2025-54100

[3] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-62221

[4] https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2025-62554

[5] https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2025-62557

[6] https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2025-62562

[7] https://msrc.microsoft.com/update-guide/

[8] https://pro.heise.de/security/?LPID=45883_HS1L0001_33064_999_0&wt_mc=intern.fd.secuirtypro.Aktionsende25.disp.disp.disp

[9] mailto:des@heise.de

Copyright © 2025 Heise Medien

Der Privatjet Bombardier Global 8000 wird ausgeliefert. Die erste Maschine wurde am 8. Dezember 2025 an Patrick Dovigi, einen kanadischen Unternehmer und langjährigen Bombardier-Kunden, übergeben. Die Zeremonie fand im Aircraft Assembly Centre in Mississauga, Ontario statt. Damit markiert Bombardier einen historischen Moment: Zum ersten Mal seit der Einstellung der Concorde im Jahr 2003 gibt es wieder einen Ziviljet, der die Schallmauer wirklich durchbricht.

Mit einer Höchstgeschwindigkeit von Mach 0,95 positioniert sich die Global 8000 deutlich vor ihren Konkurrenten. Die Gulfstream G700 erreicht Mach 0,935, die Cessna Citation X+ ebenfalls. Die Global 8000 hebt sich damit ab – zumindest auf dem Papier. Wie die Maschine in der Praxis performen wird, muss sich noch zeigen.

Die Entwicklung der Global 8000 erstreckte sich über mehrere Phasen. 2022 präsentierte Bombardier das Flugzeug auf der Messe EBACE in Genf. Das Testflugzeug durchbrach 2023 die Schallmauer – nach Bombardiers Aussage das erste Geschäftsflugzeug, das dies erreichte. Das erste Serienmodell absolvierte seinen Erstflug im Mai 2025.

Transport Canada erteilte die Musterzulassung im November 2025. Die Zulassungen der Federal Aviation Administration und der European Aviation Safety Agency stehen noch aus. Die Triebwerke – eine neue Version des Passport-Motors von GE Aerospace – erhielten bereits im August 2025 ihre Zulassungen.

Die Reichweite des Global 8000 beträgt 8.000 Seemeilen, was umgerechnet 14.816 Kilometern entspricht. Damit sind Nonstop-Verbindungen wie Singapur nach Los Angeles, Dubai nach Houston oder London nach Perth problemlos möglich. Das Flugzeug kann eine maximale Flughöhe von 51.000 Fuß erreichen und fliegt typischerweise auf einer Höhe von 43.000 Fuß.

Angetrieben wird die Global 8000 von zwei GE-Passport-Triebwerken, die auf der Technologie der hocheffizienten CFM-Leap-Modelle basieren. Ein besonderes technisches Highlight ist der 52-Zoll-Titan- Blisk , bei dem Lüfterblätter und Scheibe aus einem einzigen Gussteil gefertigt werden, was Gewicht spart und Vibrationen reduziert. Durch eine Softwareoptimierung der Triebwerke konnte die Schubkraft erhöht und damit die neue Höchstgeschwindigkeit erreicht werden.

Die Abmessungen des Jets sind imposant: Mit einer Spannweite von 104 Fuß (31,7 Meter), einer Länge von 111 Fuß (33,8 Meter) und einer Höhe von 27 Fuß (8,2 Meter) bietet die Global 8000 ausreichend Raum für bis zu 17 Passagiere in der Maximalkonfiguration, wobei 14 Passagiere komfortabel Platz finden.

Die Start- und Landeleistung ermöglicht den Betrieb auf kürzeren Pisten und somit Zugang zu etwa 30 Prozent mehr Flughäfen als die Konkurrenz. Die Startdistanz beträgt 1.756 Meter, während für die Landung lediglich 682 Meter benötigt werden. Dies eröffnet den Zugang zu kleineren Flughäfen.

Ein besonderes Augenmerk legte Bombardier auf das Wohlbefinden der Passagiere. Die Kabinendruckhöhe liegt bei nur 2.900 Fuß, was deutlich niedriger ist als bei vergleichbaren Jets und die Ermüdung auf Langstreckenflügen reduziert.

Das erste ausgelieferte Flugzeug wird von Chartright Air Group betrieben, einem Operator für private Flugdienste. Das Unternehmen übernahm die Maschine am 8. Dezember 2025. Chartright verfügt bereits über Erfahrungen mit der Global 7500 von Bombardier, was das Vertrauen in die neue Generation erklärt. Mit der Global 8000 wird Chartright zum weltweit ersten kommerziellen Betreiber dieser Flugzeugklasse.

Die Bundesregierung plant umfassende Änderungen bei der Kontrolle von Datenschutzvorgaben. Das geht aus dem Protokoll (PDF) einer Besprechung von Bundeskanzler Friedrich Merz (CDU) mit den Regierungschefs der Länder vom 4. Dezember 2025 hervor. Demnach könnten sowohl die Datenschutzbeauftragten in Betrieben als auch in Bundesländern künftig wegfallen.

In dem 55-seitigen Dokument geht es generell um den Abbau bürokratischer Vorschriften in Deutschland, was als "föderale Modernisierungsagenda" bezeichnet wird. Die aufgeführten 237 Punkte seien "Ergebnis eines umfassenden Beratungsprozesses in gemeinsamen Arbeitsgruppen zu den einzelnen Bereichen" .

Laut Punkt 160 wird der Bund bis zum 31. Dezember 2026 eine Aufhebung von Paragraf 38 Absatz 1 des Bundesdatenschutzgesetzes (BDSG) einbringen und damit die Pflicht zur Bestellung von Datenschutzbeauftragten im nicht-öffentlichen Bereich auf die Regelung in Artikel 37 der EU-Datenschutz-Grundverordnung (DSGVO) beschränken.

Das bedeutet, dass betriebliche Datenschutzbeauftragte nur noch in bestimmten Fällen ernannt werden müssen. Aktuell ist dies vorgeschrieben (g+), wenn Unternehmen "in der Regel mindestens 20 Personen ständig mit der automatisierten Verarbeitung personenbezogener Daten beschäftigen" .

Der Berufsverband der Datenschutzbeauftragten Deutschlands (BvD) kritisierte die Pläne scharf. "Damit würde Deutschland eine zentrale Errungenschaft praxistauglicher Datenschutz-Compliance zurückbauen" , hieß es in einer Mitteilung . Für Unternehmen, vor allem kleine und mittlere (KMU) seien mit der Streichung jedoch "keinerlei Vorteile" verbunden. "Im Gegenteil: Die Pflichten nach dem Datenschutzrecht bleiben unverändert, aber die Zuständigkeit geht allein auf die Geschäftsführung über" , schreibt der BvD.

Die Abschaffung entlaste den Mittelstand daher nicht. "Sie verlagert allein die Kosten als Aufwand auf die Geschäftsführung und schafft Arbeit für rechtsanwaltliche Beratung" , heißt es weiter. Sinnvoller sei, "das Datenschutzrecht dadurch handhabbarer zu machen, indem doppelte Dokumentationspflichten, Hinweis- und Meldepflichten und Organisationspflichten auf das Wesentliche reduziert und nicht 'durch die Absicherung der Absicherung' unnötige Aufwände auslösen" .

In Punkt 158 haben sich Bund und Länder generell darauf verständigt, die Datenschutzaufsicht zu reformieren. Dazu gehöre gegebenenfalls die Neujustierung der Aufgabenverteilung im Föderalstaat. "Ziel ist die Sicherstellung der einheitlichen Rechtsauslegung und -anwendung sowie Erhöhung der Effizienz im Zusammenspiel der Aufsichtsbehörden" , heißt es weiter. Dazu könnten Kompetenzen bei der Bundesdatenschutzbeauftragten (BfDI) oder den Datenschutzbeauftragten der Länder gebündelt werden. Abschließend heißt es in dem Punkt: "Der Bund prüft die Aufhebung der Pflicht zur Bestellung eines Landesdatenschutzbeauftragten."

Nach Einschätzung des Verfassungsrechtlers Jonas Botta verstößt eine solche Aufhebung gegen das Grundgesetz. Für die Kontrolle staatlicher Datenverarbeitung sei eine Abschaffung der Landesbehörden verfassungsrechtlich nicht haltbar, sagt Botta Heise.de und fügte hinzu: "Für den öffentlichen Bereich hat bereits das Bundesverfassungsgericht in seinem Volkszählungsurteil aus dem Jahre 1983 die Bedeutung der unabhängigen Aufsicht unterstrichen."

Diese Aufsicht muss laut Botta der föderalen Ordnung entsprechen. Eine Bundesbehörde wie die BfDI dürfe nicht einfach Landesbehörden kontrollieren, da dies in die "ureigenste Eigenstaatlichkeit der Länder" eingriffe. Eine solche Änderung sei ohne eine Änderung des Grundgesetzes nicht zulässig.

Die Bündelung der Kompetenzen, beispielsweise für bestimmte Branchen oder Unternehmen, sieht Botta hingegen weniger kritisch. Allerdings müsse die von der DSGVO geforderte "völlige Unabhängigkeit" der Aufsicht gewahrt bleiben. "Wenn man jetzt einfach nur Personal einsparen will, dann ist, glaube ich, das Vorgehen falsch" , sagt Botta.

Entsprechende Überlegungen, wie eine sogenannte One-Stop-Lösung, sind zudem nicht neu. Bereits im Jahr 2020 hatten die Wirtschaftsminister der Länder solche Pläne diskutiert . Dazu wurden zwei Lösungen vorgeschlagen: Zum einen könnten die Länder die Aufsicht über die Unternehmen an den Bund abgeben, zum anderen könnte eine gemeinsame Einrichtung der Länder über einen Staatsvertrag geschaffen werden.

Der Mercedes-Benz CLA liefert im realen Fahrbetrieb eine Reichweite, die seine offiziellen Angaben übertrifft. Die Elektrolimousine des Luxusherstellers erzielte bei einer unabhängigen Reichweitenprüfung 434 Kilometer – und überschreitet damit die EPA-Schätzung von 374 Kilometern um etwa 16 Prozent. Der EPA-Verbrauchszyklus ist das US-Äquivalent zum WLTP .

Das Testinstitut Edmunds führte die Messungen am CLA 250+ durch. Das Fahrzeug mit 85-kWh-Akku wurde mit mehreren Konkurrenten verglichen. Die Ergebnisse deuten an, dass der elektrische CLA zu den reichweitenstärksten Modellen seiner Klasse zählt. Die WLTP-Reichweite liegt bei bis zu 792 km.

Die Prüfung durch Edmunds basierte auf Fahrten, die nach Angaben der Organisation den Alltag authentisch abbilden. Die Bewertung setzte sich aus 60 Prozent Stadtverkehr und 40 Prozent Autobahnstrecken zusammen, bei durchschnittlich 40 km/h. Die Klimaanlage blieb auf 22 Grad Celsius eingestellt. Alle getesteten Fahrzeuge liefen im sparsamsten Fahrmodus. Das mag auch eine Erklärung für die hohe Reichweite sein.

Der Mercedes benötigte 23,2 Kilowattstunden pro 100 Kilometer – 16,5 Prozent effizienter, als der EPA-Zyklus ergab. Diese Diskrepanz zeigt, dass die EPA-Zahlen unter echten Bedingungen eher unrealistisch sind.

Edmunds prüfte bislang 13 Mercedes-Elektromodelle. Der CLA belegte den zweiten Platz – nur die größere Limousine EQS 450+ war reichweitenstärker. Der Tesla Model 3 Standard erreichte 339 Kilometer, der Audi A6 E-tron 402 Kilometer.

Raycast steuert Macs mit Dutzenden Produktivitätswerkzeugen und KI. Der Tausendsassa ist in einer Windows-Version erschienen.

Unter macOS ist Raycast als Launcher und Produktivitätswerkzeug beliebt. Die App vereint viele Helferlein für den täglichen Einsatz, vom Clipboard Manager über eine Textbausteinverwaltung bis zu einem ausgefeilten Fenstermanager. Tausende Add-ons erweitern Raycast.

Dieser Artikel stellt die klassischen Funktionen des Multitools vor. Danach präsentiert er die KI-Fähigkeiten. Spoiler: Wer sich darauf einlässt, bringt die Arbeit auf dem Desktop auf ein neues Niveau.

Zuletzt beleuchtet der Artikel die Windows-Betaversion und zeigt, ob Raycast unter Windows [5] [5] wie unter macOS [6] [6] punktet.

URL dieses Artikels:

https://www.heise.de/-11080787

Links in diesem Artikel:

[1] https://www.heise.de/tests/Raycast-AI-nun-auch-fuer-Windows-Launcher-und-Produktivwerkzeug-im-Test-11080787.html

[2] https://www.heise.de/ratgeber/Produktivitaetsbooster-macOS-So-erledigen-Sie-Aufgaben-schneller-10726114.html

[3] https://www.heise.de/ratgeber/Fragen-und-Antworten-Alles-zu-macOS-26-Tahoe-10962027.html

[4] https://www.heise.de/ratgeber/Fotos-App-am-Mac-So-sortieren-Sie-Ihre-Sammlung-komfortabler-10752148.html

[5] https://ray.so/download-windows

[6] https://raycast-releases.9a8adc978cc22e82f2df4dd5f45c4ef2.r2.cloudflarestorage.com/Raycast_v1.103.10_b864039f2453053a7ac525c07f9c27954870046c_universal.dmg?response-content-disposition=attachment%3B%20filename%3D%22Raycast.dmg%22&x-amz-checksum-mode=ENABLED&X-Amz-Algorithm=AWS4-HMAC-SHA256&X-Amz-Credential=b3c053179dd07241f8271dbe9002b57e%2F20251210%2Fauto%2Fs3%2Faws4_request&X-Amz-Date=20251210T122321Z&X-Amz-Expires=3600&X-Amz-SignedHeaders=host&X-Amz-Signature=0bac748e338d142f1b92e19a1448d2820c1935369ec45fafab6fba905bbd70cd

Copyright © 2025 Heise Medien

(Bild: Olimex)

Mit Akku und Ladefunktion eignet sich ein neues Devkit für mobile Sensoren und batteriebetriebene Funkknoten.

Der bulgarische Hersteller Olimex [1] hat mit dem ESP32-C6-Devkit-Lipo ein neues ESP32-Eva-Board entwickelt, das auf dem ESP32-C6-MINI-1-N4 Modul von Espressif basiert. Das Board kombiniert einen 32-Bit-RISC-V-Prozessor mit 160 MHz, Smart-Home-Funkstandards und eine integrierte LiPo-Stromversorgung (Lithium-Polymer) auf kompakten 45 × 25 Millimetern. Ausgestattet ist das Board mit 4 MByte Flash und 512 KByte RAM.

Der ESP32-C6 unterstützt 2,4-GHz-Wi-Fi 6 sowie Bluetooth 5, Zigbee, Thread und Matter. Damit richtet sich das Board klar an Maker, die sich mit modernen Smart-Home-, IoT- oder Mesh-Netzwerken beschäftigen. Gerade die Kombination aus Wi-Fi 6 und den typischen IoT-Funkprotokollen ist für Experimente mit Sensor-Knoten oder Matter-fähigen Geräten interessant.0

Am Board sind zwei USB-C-Buchsen verbaut. Eine übernimmt Stromversorgung und Debug-UART mit automatischer Umschaltung in den Boot-Modus, die zweite ist für JTAG-Debugging vorgesehen. Damit lassen sich auch Debug-Sessions starten, ohne auf externe Adapter angewiesen zu sein.

Zur weiteren Ausstattung gehören ein UEXT-Steckverbinder für Erweiterungsmodule, ein zusätzlicher Extension-Connector, ein Boot-Taster sowie mehrere Status-LEDs. Für mobile Projekte interessant ist die integrierte LiPo-UPS-Schaltung samt Ladefunktion und Step-Up-Wandler. Das Board kann damit wahlweise über USB oder direkt aus einem LiPo-Akku betrieben werden und schaltet automatisch um. Für batteriebetriebene Funkknoten, tragbare Messgeräte oder Testaufbauten auf der Fensterbank bedeutet das: keine Kabel!

Programmierseitig bleibt Olimex bodenständig. Der ESP32-C6 lässt sich sowohl mit dem Espressif-IDF als auch über die Arduino-Umgebung entwickeln. Für Maker bedeutet das niedrige Einstiegshürden, aber auch die Möglichkeit, bei Bedarf tiefer in das native SDK einzusteigen.

Das ESP32-C6-Devkit-Lipo ist für 8,95 Euro (+ Mehrwertsteuer) im Olimex-Shop [2] erhältlich. Dort sind auch die Schaltbilder und Gerber-Dateien verlinkt.

Wer eine Übersicht über alle ESP-Boards nach dem perfekten Chip für das nächste Projekt durchstöbern will, der findet in unserem ESP32-Hardware-Kompass [3] alle wichtigen Infos.

URL dieses Artikels:

https://www.heise.de/-11110404

Links in diesem Artikel:

[1] https://olimex.wordpress.com/2025/12/05/new-open-source-hardware-board-with-esp32-c6-wifi-6-bluetooth-5-le-zigbee-thread-matter-and-lipo-ups/

[2] https://www.olimex.com/Products/IoT/ESP32-C6/ESP32-C6-DevKit-Lipo/open-source-hardware

[3] https://www.heise.de/ratgeber/ESP32-Hardware-Kompass-Welches-Modell-Sie-fuer-Ihr-naechstes-Projekt-benoetigen-10321040.html

[4] https://www.heise.de/make

[5] mailto:das@make-magazin.de

Copyright © 2025 Heise Medien

(Bild: PixieMe/Shutterstock.com)

Die EU begrüßt Apples und Googles Pläne, einen nahtloseren Datenumzug zwischen iPhone und Android-Geräten zu ermöglichen.

Apple und Google wollen den Datenumzug zwischen ihren Plattformen iOS und Android vereinfachen [1], mehr Datenformate unterstützen und den Transfer kabellos ermöglichen. Die EU heißt diesen Schritt willkommen und sagt: Der Digital Markets Act zeigt Wirkung.

Die EU-Kommission hat 9to5Mac [2] eine Stellungnahme zukommen lassen. In dieser sagt ein Sprecher der Kommission zu Apples und Googles Kooperation in diesem Bereich, es sei ein „Beispiel dafür, wie das Gesetz über digitale Märkte (DMA) [3] Nutzern und Entwicklern Vorteile bringt“.

Weiter sagt die EU, dass diese Lösung es Nutzerinnen und Nutzern ermöglicht, Daten beim Einrichten eines neuen Geräts einfach vom iPhone auf Android und umgekehrt zu übertragen. Dem Beitrag zufolge soll der Transfer „viele Arten von Daten“ unterstützen – darunter Kontakte, Kalenderereignisse, Nachrichten, Fotos, Dokumente, WLAN-Netzwerke, Passwörter und auch Daten aus Apps von Drittanbietern. Im Unterschied zu den bisherigen Lösungen soll der optimierte Weg auch drahtlos ablaufen.

Laut der EU folge der nahtlosere plattformübergreifende Datentransfer auf die Einführung der eSIM-Übertragung durch Apple und Google im vergangenen Oktober [4]. Derzeit wird diese Lösung jedoch erst von wenigen Netzbetreibern unterstützt, allerdings auch von einigen außerhalb der EU.

Beide Lösungen seien das direkte Ergebnis der DMA, die von bestimmten Diensten – einschließlich iOS und Android – „eine effektive Datenportabilität verlangt“, heißt es in der Stellungnahme der EU weiter. Apple habe seine Arbeit an diesem Projekt in seinen DMA-Konformitätsberichten vom März 2024 und März 2025 [5] zusammengefasst. Ferner seien die Lösungen durch umfangreiche technische Arbeit und Zusammenarbeit zwischen Apple und Google als auch durch intensive Gespräche mit der Kommission in den vergangenen zwei Jahren möglich, so der EU-Sprecher.

Im Unterschied zu zahlreichen Funktionen, die Apple ausschließlich seinen Kundinnen und Kunden in der EU anbietet, wie etwa alternative Marktplätze, soll der nahtlose Datenumzug zwischen den Plattformen weltweit bereitgestellt werden. Für Apple dürfte die Lösung auch ein Gewinn sein, um neue Kunden von Googles Android herüberzulocken. Dies könnte selbstredend auch andersherum passieren, sodass Google bei Apple wildert. Für Konsumenten bedeutet die neue Lösung, nicht mehr zwingend in einer der beiden Plattformwelten gefangen zu sein.

Apple muss sein iOS und iPadOS künftig übrigens noch weiter öffnen, sodass etwa Kopfhörer und Smartwatches nahtloser mit den Betriebssystemen funktionieren [6]. Diese Vorgaben sagen dem Konzern überhaupt nicht zu und er wollte das verhindern [7]. Der iPhone-Bauer als auch Google sind überdies keine großen Fans des Digital Markets Acts: Apple möchte das Gesetz am liebsten abschaffen [8], Google wünscht sich einen Reset [9], da es in der aktuellen Form erheblichen Kollateralschaden anrichte.

URL dieses Artikels:

https://www.heise.de/-11110520

Links in diesem Artikel:

[1] https://www.heise.de/news/Google-und-Apple-wollen-Datenumzug-zwischen-Android-und-iOS-nahtloser-gestalten-11107845.html

[2] https://9to5mac.com/2025/12/09/iphone-android-switching-ios-26/

[3] https://www.heise.de/thema/Digital-Markets-Act

[4] https://www.heise.de/news/Deutsche-Telekom-ermoeglich-nahtlosen-eSIM-wechsel-zwischen-iOS-und-Android-10733359.html

[5] https://www.apple.com/legal/dma/NCS-March-2025.pdf

[6] https://www.heise.de/news/Apple-scheitert-mit-DMA-Notbremse-iPhone-muss-kompatibler-werden-10666537.html

[7] https://www.heise.de/news/iOS-Apple-warnt-vor-Oeffnung-wichtiger-Schnittstellen-durch-EU-10422632.html

[8] https://www.heise.de/news/Apple-Digitalgesetz-DMA-der-EU-gehoert-abgeschafft-10670105.html

[9] https://www.heise.de/news/Google-Nutzer-und-der-Mittelstand-sind-die-Verlierer-der-EU-Wettbewerbsregeln-10672567.html

[10] https://www.heise.de/newsletter/anmeldung.html?id=ki-update&wt_mc=intern.red.ho.ho_nl_ki.ho.markenbanner.markenbanner

[11] mailto:afl@heise.de

Copyright © 2025 Heise Medien

(Bild: Mats Wiklund/Shutterstock.com)

Adobe Photoshop, Acrobat und Express lassen sich künftig in ChatGPT nutzen. Nutzer sollen Fotos, Dokumente und Designs per Texteingabe erstellen und bearbeiten.

Drei Adobe-Anwendungen stehen laut Hersteller ab sofort über ChatGPT [1] zur Verfügung: die Bildbearbeitung Photoshop, die PDF-Dokumentenverwaltung Acrobat und die Design-Umgebung für Social-Media-Grafik Adobe Express.

Mit Photoshop für ChatGPT lassen sich künftig direkt im Dialogfeld des Sprachassistenten Bilder bearbeiten. So soll man nach Upload eines Fotos etwa die Einstellungen wie Belichtung, Helligkeit und Kontrast anpassen können. Das Tool sei außerdem in der Lage, den Hintergrund auszuwählen und zu entfernen oder Effektfilter wie Weichzeichner anzuwenden.

Mithilfe von Acrobat für ChatGPT können Nutzer PDF-Dokumente in der Chatumgebung bearbeiten, zusammenführen oder umwandeln. Formatierung und Darstellungsqualität bleiben dabei laut Adobe erhalten.

ChatGPT bekommt außerdem Zugriff auf Adobe Express, um dessen Bibliothek per Texteingabe nach passenden Layoutvorschlägen zu durchsuchen, Grafiken oder den Hintergrund von Social‑Media‑Beiträgen zu bearbeiten oder um Designs zu animieren.

Der Softwarekonzern Adobe [2] will mit dieser Integration eine neue Nutzerbasis erreichen: ChatGPT verzeichne über 800 Millionen aktive Anwender pro Woche. Die Erweiterung führe somit Adobes Werkzeuge zu einem breiteren Publikum. Die Eingabe in natürlicher Sprache verringert verglichen mit ausladenden Menüs und unzähligen Tastenkürzeln die Einstiegshürde in die Welt grafischer Werkzeuge.

In welchem Rahmen und Umfang sich die Werkzeuge in ChatGPT nutzen lassen, gab Adobe nicht bekannt. Die Reichweitenangabe bezieht sich aber auf alle Nutzer, nicht lediglich auf die etwa 35 Millionen zahlenden Kunden des Sprachassistenten. Zusätzliche Kosten fallen für ChatGPT-Nutzer für die Adobe-Dienste zumindest nicht an.

Nutzen dürfte die Integration vor allem OpenAI. Denn die Werkzeuge erweitern den Funktionsumfang von ChatGPT, kommen Nutzern der Desktop-Anwendungen von Photoshop, Acrobat und Adobe Express allerdings nicht unmittelbar zugute.

URL dieses Artikels:

https://www.heise.de/-11108480

Links in diesem Artikel:

[1] https://www.heise.de/thema/ChatGPT

[2] https://www.heise.de/thema/Adobe

[3] https://www.heise.de/newsletter/anmeldung.html?id=ki-update&wt_mc=intern.red.ho.ho_nl_ki.ho.markenbanner.markenbanner

[4] mailto:akr@ct.de

Copyright © 2025 Heise Medien

Launchpad mit Bordmitteln ersetzen: Wie geht das?

(Bild: KI / heise medien)

macOS 26 Tahoe streicht den Programmstarter Launchpad und bietet nur noch eine simplere Ansicht in Spotlight. Acht Tipps, wie es trotzdem weitergeht.

An sich ist Apples Gedanke nachvollziehbar, zwei Funktionen für einen schnellen App-Start zusammenzuführen.

So hat man alles an einem Ort und muss nur noch eine Suchmaske bedienen.

Ob Intensivnutzern des Launchpads die neue Apps-Ansicht oder weitere hier vorgestellte Bordmittel ausreichen, hängt jedoch stark davon ab, ob sie eher visuell arbeiten oder lieber per Tastatur. Wer sich nicht umgewöhnen möchte, kann zu einem der vielen Launchpad-Klone greifen.

URL dieses Artikels:

https://www.heise.de/-11091702

Copyright © 2025 Heise Medien